Traducido de bloomberg.com por Tierrapura.org

Durante años, los investigadores estadounidenses descubrieron manipulaciones en productos fabricados por Super Micro Computer Inc. La empresa dice que nunca se lo comunicaron. Tampoco el público.

En 2010, el Departamento de Defensa de Estados Unidos descubrió que miles de sus servidores informáticos enviaban datos de redes militares a China, resultado de un código oculto en los chips que gestionaban el proceso de arranque de las máquinas.

En 2014, Intel Corp. descubrió que un grupo de hackers chinos de élite vulneró su red a través de un único servidor que descargaba malware del sitio de actualización de un proveedor.

Y en 2015, la Oficina Federal de Investigación advirtió a varias empresas de que agentes chinos habían ocultado un chip adicional cargado con código de acceso a la red en los servidores de un fabricante.

Lea también: La amenaza del comunismo está viva y acechando a la humanidad

Cada uno de estos distintos ataques tenía dos cosas en común: China y Super Micro Computer Inc, un fabricante de hardware informático de San José, California. Tenían otro rasgo en común: los responsables del espionaje estadounidense descubrieron las manipulaciones, pero las mantuvieron en gran secreto mientras intentaban contrarrestar cada una de ellas y conocer mejor las capacidades de China.

La explotación por parte de China de los productos fabricados por Supermicro, como se conoce a la empresa estadounidense, ha estado bajo escrutinio federal durante gran parte de la última década, según 14 exfuncionarios de las fuerzas del orden y de inteligencia familiarizados con el asunto.

Eso incluyó una investigación de contrainteligencia del FBI que comenzó alrededor de 2012, cuando los agentes comenzaron a monitorear las comunicaciones de un pequeño grupo de trabajadores de Supermicro, utilizando órdenes obtenidas bajo la Ley de Vigilancia de Inteligencia Extranjera, o FISA, según cinco de los funcionarios.

Se desconoce si esa investigación continúa, así como una relación completa de sus hallazgos. Pero ya en 2018, el FBI recurrió a la ayuda del sector privado para analizar los equipos de Supermicro que contenían chips añadidos, según un asesor de dos empresas de seguridad que realizaron el trabajo.

La saga de Supermicro demuestra un riesgo generalizado en las cadenas de suministro globales, dijo Jay Tabb, un ex alto funcionario del FBI que aceptó hablar en general sobre la interferencia de China en los productos de la compañía.

«Supermicro es la ilustración perfecta de lo susceptibles que son las empresas estadounidenses a una potencial manipulación nefasta de cualquier producto que decidan fabricar en China», dijo Tabb, que fue el subdirector ejecutivo de la rama de seguridad nacional del FBI desde 2018 hasta que se retiró en enero de 2020. «Es un ejemplo del peor escenario posible si no tienes una supervisión completa sobre dónde se fabrican tus dispositivos».

Tabb declinó abordar los detalles específicos de la investigación del FBI. «El gobierno chino ha estado haciendo esto durante mucho tiempo, y las empresas tienen que ser conscientes de que China está haciendo esto», dijo. «Y Silicon Valley en particular necesita dejar de fingir que esto no está sucediendo».

Ni Supermicro ni ninguno de sus empleados han sido acusados de cometer infracciones, y los ex funcionarios estadounidenses que proporcionaron información para este artículo subrayaron que la propia empresa no ha sido objeto de ninguna investigación de contrainteligencia.

Lea también: Macabro: ¿El Partido Comunista chino está creando una nueva «RAZA SUPERIOR»?

En respuesta a las preguntas detalladas, Supermicro dijo que «nunca ha sido contactado por el gobierno de Estados Unidos, o por cualquiera de nuestros clientes, sobre estas supuestas investigaciones.» La compañía dijo que Bloomberg había reunido «un conjunto de acusaciones dispares e inexactas» que «saca conclusiones descabelladas.»

Las agencias federales, incluidas las que se describen en este artículo como que están llevando a cabo investigaciones, siguen comprando productos de Supermicro, dijo la compañía. Y señaló que este relato de una investigación de contrainteligencia carece de detalles completos, incluyendo el resultado de la investigación o si está en curso. La respuesta completa se publica aquí.

«Supermicro es una historia de éxito estadounidense y la seguridad e integridad de nuestros productos es una prioridad absoluta», dijo la compañía.

Un portavoz del Ministerio de Asuntos Exteriores chino calificó las versiones de estos ataques como «intentos de desacreditar a China y a las empresas chinas» y acusó a los funcionarios estadounidenses de «inventar cosas para exagerar la ‘amenaza china'».

«China nunca ha exigido ni exigirá a empresas o individuos que recojan o proporcionen datos, información e inteligencia de otros países para el gobierno chino mediante la instalación de ‘puertas ocultas'», dijo el portavoz en una declaración escrita.

Este artículo se ha elaborado a partir de entrevistas con más de 50 personas de las fuerzas del orden, el ejército, el Congreso, las agencias de inteligencia y el sector privado. La mayoría pidió no ser nombrada para compartir información sensible. Algunos detalles fueron confirmados en documentos corporativos que Bloomberg News revisó.

Bloomberg Businessweek informó por primera vez sobre la intromisión de China en los productos de Supermicro en octubre de 2018, en un artículo que se centró en las cuentas de los chips maliciosos añadidos encontrados en las placas base de los servidores en 2015. Esa historia dijo que Apple Inc. y Amazon.com Inc. habían descubierto los chips en equipos que habían comprado. Supermicro, Apple y Amazon pidieron públicamente una retractación. Funcionarios del gobierno de Estados Unidos también cuestionaron el artículo.

Con la información adicional, ahora está claro que el informe de Businessweek captó sólo una parte de una cadena más amplia de eventos en la que los funcionarios estadounidenses primero sospecharon, luego investigaron, supervisaron y trataron de gestionar la repetida manipulación de los productos de Supermicro por parte de China.

En todo momento, los funcionarios gubernamentales ocultaron sus hallazgos al público en general. La propia Supermicro no fue informada de la investigación de contrainteligencia del FBI, según tres ex funcionarios estadounidenses.

El secreto se levantó de forma puntual, ya que el buró y otras agencias gubernamentales advirtieron a un grupo selecto de empresas y buscaron la ayuda de expertos externos.

Lea también: Irán acusa al gobierno de Biden de reconstruir el ISIS en Medio Oriente

«A principios de 2018, dos empresas de seguridad a las que asesoro fueron informadas por la división de contrainteligencia del FBI que investigaba este descubrimiento de chips maliciosos añadidos en las placas base de Supermicro», dijo Mike Janke, un ex SEAL de la Marina que cofundó DataTribe, una empresa de capital riesgo.

«Estas dos empresas participaron posteriormente en la investigación del gobierno, donde utilizaron análisis avanzados de hardware en las placas reales de Supermicro manipuladas para validar la existencia de los chips maliciosos añadidos».

Janke, cuya empresa ha incubado empresas con antiguos miembros de la comunidad de inteligencia de Estados Unidos, dijo que las dos empresas no están autorizadas a hablar públicamente sobre ese trabajo, pero que compartieron con él los detalles de su análisis. Aceptó hablar de sus conclusiones en general para concienciar sobre la amenaza del espionaje chino en las cadenas de suministro de tecnología.

«Esto es real», dijo Janke, «y el gobierno lo sabe».

‘Intrusiones no autorizadas’

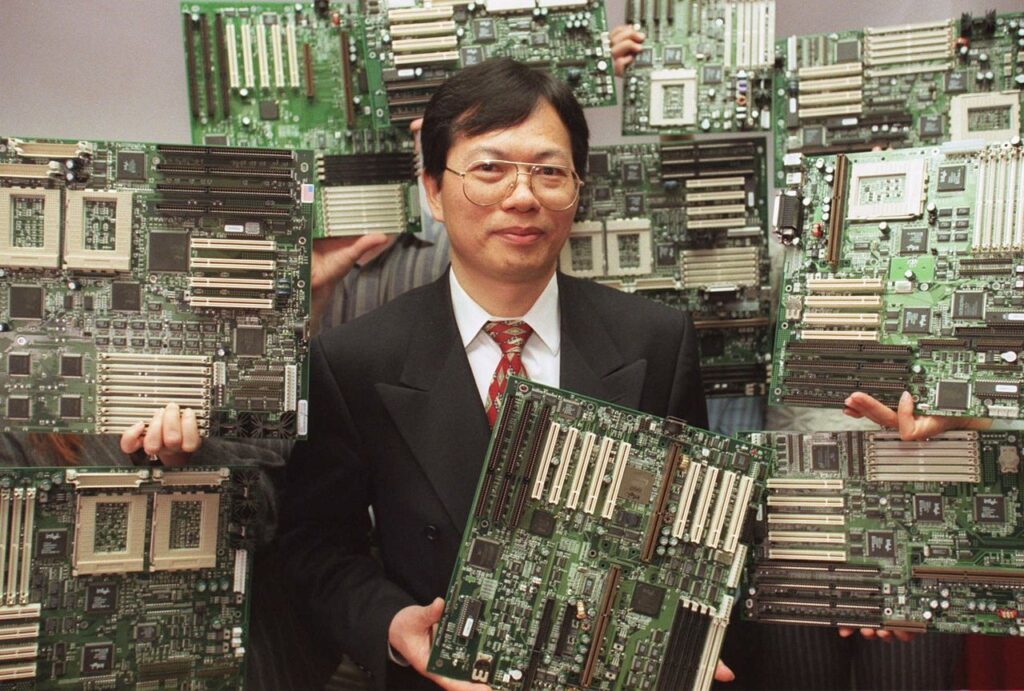

Supermicro, fundada en 1993 por el inmigrante taiwanés Charles Liang, fue construida para aprovechar las cadenas de suministro globales. Muchas de sus placas base -los conjuntos de chips y circuitos que hacen funcionar la electrónica moderna- fueron fabricadas en China por contratistas, y luego ensambladas en servidores en Estados Unidos y otros países.

La empresa, que obtuvo unos ingresos de 3.300 millones de dólares el año pasado, ha visto cómo sus equipos informáticos se han generalizado en la era de la computación en la nube. Sus placas base se encuentran en productos que van desde escáneres de imágenes médicas hasta dispositivos de ciberseguridad. Supermicro se negó a responder a las preguntas sobre si depende de fabricantes contratados en China en la actualidad.

En una revelación inusual para cualquier compañía pública, Supermicro dijo a los inversores en mayo de 2019 que sus propias redes informáticas habían sido violadas durante múltiples años. «Experimentamos intrusiones no autorizadas en nuestra red entre 2011 y 2018», escribió la compañía. «Ninguna de estas intrusiones, individualmente o en conjunto, ha tenido un efecto material adverso en nuestro negocio, operaciones o productos». La compañía no respondió a las solicitudes de detalles adicionales sobre esas intrusiones.

Los funcionarios federales estaban preocupados por el papel dominante de China en la fabricación mundial de productos electrónicos antes de que los productos de Supermicro atrajeran el escrutinio sostenido del gobierno estadounidense.

Otro proveedor del Pentágono que recibió atención fue la empresa china Lenovo Group Ltd. En 2008, los investigadores estadounidenses descubrieron que las unidades militares en Irak utilizaban ordenadores portátiles Lenovo en los que el hardware había sido alterado. El descubrimiento salió a la luz más tarde en un testimonio poco notorio durante un caso penal en Estados Unidos, una rara descripción pública de un hackeo de hardware chino.

«Se vendió una gran cantidad de portátiles Lenovo al ejército estadounidense que tenían un chip encriptado en la placa base que registraba todos los datos que se introducían en ese portátil y los enviaba a China», declaró durante ese caso de 2010 Lee Chieffalo, que dirigía un centro de operaciones de red de los marines cerca de Faluya (Irak). «Eso fue una enorme brecha de seguridad. No tenemos ni idea de cuántos datos consiguieron, pero tuvimos que sacar todos esos sistemas de la red.»

Tres ex funcionarios estadounidenses confirmaron la descripción de Chieffalo sobre un chip añadido en las placas base de Lenovo. El episodio fue una advertencia para el gobierno estadounidense sobre el hardware alterado, dijeron.

Lenovo no estaba al tanto del testimonio y el ejército estadounidense no ha comunicado a la compañía ninguna preocupación de seguridad sobre sus productos, dijo la portavoz Charlotte West en un correo electrónico. Los funcionarios estadounidenses llevaron a cabo «una amplia investigación sobre los antecedentes y la fiabilidad de Lenovo» mientras revisaban sus adquisiciones de 2014 de empresas de IBM y Google, dijo West. Ambas compras fueron aprobadas.

«Como no ha habido informes de ningún problema, no tenemos manera de evaluar las acusaciones que usted cita o si las preocupaciones de seguridad pueden haber sido provocadas por la interferencia de terceros», dijo West.

Después del descubrimiento en 2008, el Departamento de Defensa bloqueó silenciosamente el hardware de Lenovo de algunos proyectos sensibles, dijeron los tres funcionarios estadounidenses, pero la compañía no fue eliminada de una lista de proveedores aprobados para el Pentágono.

En 2018, el Ejército y la Fuerza Aérea compraron productos de Lenovo por valor de 2,2 millones de dólares -compras que el inspector general del Pentágono criticó en un informe de 2019 que citaba «riesgos conocidos de ciberseguridad.»

El Departamento de Defensa necesita un mejor proceso para evaluar las compras de tecnología e imponer prohibiciones cuando sea necesario, según el informe.

El ataque del Pentágono

A principios de 2010, un equipo de seguridad del Pentágono notó un comportamiento inusual en los servidores de Supermicro en sus redes no clasificadas.

Las máquinas resultaron estar cargadas con instrucciones no autorizadas que dirigían a cada una de ellas a copiar secretamente datos sobre sí mismas y su red y a enviar esa información a China, según seis ex altos funcionarios que describieron una investigación confidencial del incidente. El Pentágono encontró el implante en miles de servidores, dijo un funcionario; otro lo describió como «omnipresente».

Los investigadores atribuyeron el código malicioso a las agencias de inteligencia de China, dijeron los funcionarios. Un ex alto funcionario del Pentágono dijo que no había «ninguna ambigüedad» en esa atribución.

No hay pruebas de que el implante haya desviado ningún detalle de las operaciones militares. Pero los atacantes sí obtuvieron algo de valor: datos que equivalían a un mapa parcial de las redes no clasificadas del Departamento de Defensa. A los analistas también les preocupa que el implante -que los atacantes se esforzaron por ocultar- pueda ser un arma digital que pueda desconectar esos sistemas durante un conflicto.

Sin saber cuál era el propósito final de China, los líderes estadounidenses decidieron en 2013 mantener el descubrimiento en secreto y dejar que el ataque se llevara a cabo, según tres funcionarios que fueron informados del plan. Keith Alexander, entonces director de la Agencia de Seguridad Nacional, desempeñó un papel central en la decisión, dijeron los funcionarios. El Pentágono ideó contramedidas indetectables para proteger sus redes, dijeron dos de ellos.

Las medidas permitieron a los propios espías estadounidenses comenzar a reunir información sobre los planes de China sin alertar a Pekín, dijeron los dos funcionarios.

Un portavoz de Alexander remitió las preguntas a la NSA. La agencia declinó hacer comentarios más allá de una declaración de una sola frase: «La NSA no puede confirmar que este incidente -o las acciones de respuesta posteriores descritas- hayan ocurrido».

Un alto funcionario de la Casa Blanca declinó hacer comentarios sobre una descripción detallada de la información en esta historia. «No tendremos un comentario sobre este tema específico», dijo el funcionario en una declaración enviada por correo electrónico. «Como cuestión general, el Presidente se ha comprometido a que su administración lleve a cabo una amplia revisión de la cadena de suministro en una variedad de bienes y sectores para identificar los riesgos críticos para la seguridad nacional. Tendremos más detalles sobre esa revisión cuando estemos listos para compartirla».

Otras agencias federales, como la Oficina del Director de Inteligencia Nacional, el Departamento de Seguridad Nacional y el FBI, declinaron hacer comentarios para este artículo.

Una portavoz del Departamento de Defensa dijo que los funcionarios generalmente no comentan sobre investigaciones, asuntos de inteligencia o proveedores particulares. En respuesta a las preguntas sobre la investigación del Pentágono de 2010, un funcionario dijo que el gobierno ha tratado de salvaguardar su cadena de suministro.

«Cuando nos enfrentamos a un esfuerzo adverso, el Departamento toma muchas medidas para trabajar continuamente en la exclusión de productos o empresas que suponen una amenaza para nuestra seguridad nacional», dijo Ellen Lord, que fue subsecretaria de Defensa para Adquisiciones y Sostenimiento antes de dimitir el 20 de enero. No nombró a Supermicro ni a ninguna otra empresa.

Mientras investigaban los centros de datos del Pentágono, los funcionarios del gobierno tomaron medidas discretas para tratar de evitar el uso de productos Supermicro en redes sensibles de seguridad nacional, aunque la empresa seguía figurando en las listas públicas de proveedores aprobados.

Adrian Gardner, que fue director de información del Centro de Vuelo Espacial Goddard de la NASA en Greenbelt, Maryland, dijo que se enteró de las preocupaciones de la comunidad de inteligencia sobre los productos Supermicro antes de dejar la NASA en 2013, durante una revisión de los sistemas informáticos de Goddard.

Gardner se negó a discutir exactamente lo que le dijeron o si la NASA retiró algún hardware. Pero dijo que el mensaje era claro: «El gobierno de Estados Unidos debe utilizar todos los controles a su disposición para asegurarse de que no despliega equipos de Supermicro dentro de los límites del sistema de activos de alto valor y redes sensibles», dijo.

Las agencias estadounidenses siguieron comprando productos de Supermicro. Los comunicados de prensa de la compañía muestran que el Centro Goddard de la NASA compró algunos para una red no clasificada dedicada a la investigación del clima en 2017. Y el año pasado, el Laboratorio Nacional Lawrence Livermore, que realiza trabajos clasificados sobre armas nucleares, compró equipos de Supermicro para una investigación no clasificada sobre Covid-19.

Mientras investigaban los centros de datos del Pentágono, los funcionarios del gobierno tomaron medidas discretas para tratar de evitar el uso de productos Supermicro en redes sensibles de seguridad nacional, aunque la empresa seguía figurando en las listas públicas de proveedores aprobados.

Adrian Gardner, que fue director de información del Centro de Vuelo Espacial Goddard de la NASA en Greenbelt, Maryland, dijo que se enteró de las preocupaciones de la comunidad de inteligencia sobre los productos Supermicro antes de dejar la NASA en 2013, durante una revisión de los sistemas informáticos de Goddard.

Gardner se negó a discutir exactamente lo que le dijeron o si la NASA retiró algún hardware. Pero dijo que el mensaje era claro: «El gobierno de Estados Unidos debe utilizar todos los controles a su disposición para asegurarse de que no despliega equipos de Supermicro dentro de los límites del sistema de activos de alto valor y redes sensibles», dijo.

Las agencias estadounidenses siguieron comprando productos de Supermicro. Los comunicados de prensa de la compañía muestran que el Centro Goddard de la NASA compró algunos para una red no clasificada dedicada a la investigación del clima en 2017. Y el año pasado, el Laboratorio Nacional Lawrence Livermore, que realiza trabajos clasificados sobre armas nucleares, compró equipos de Supermicro para una investigación no clasificada sobre Covid-19.

Código personalizado

Cuando los expertos militares investigaron la brecha del Pentágono, determinaron que las instrucciones maliciosas que guiaban los servidores del Pentágono estaban ocultas en el sistema básico de entrada-salida de las máquinas, o BIOS, parte de cualquier ordenador que le dice qué hacer al arrancar.

Dos personas con conocimiento directo dijeron que la manipulación combinaba dos piezas de código: El primero estaba incrustado en las instrucciones que gestionan el orden de arranque y que no pueden borrarse ni actualizarse fácilmente. Ese código buscaba instrucciones adicionales que estaban escondidas en la memoria no utilizada del chip de la BIOS, donde era improbable que las encontraran incluso los clientes preocupados por la seguridad. Cuando el servidor se encendía, el implante se cargaba en la memoria principal de la máquina, donde seguía enviando datos periódicamente.

Fabricantes como Supermicro suelen licenciar la mayor parte del código de sus BIOS a terceros. Pero los expertos del gobierno determinaron que parte del implante residía en un código personalizado por trabajadores asociados a Supermicro, según seis ex funcionarios estadounidenses informados de los hallazgos.

Los investigadores examinaron el código de la BIOS en servidores del Departamento de Defensa fabricados por otros proveedores y no encontraron problemas similares. Y descubrieron el mismo código inusual en servidores Supermicro hechos por diferentes fábricas en diferentes momentos, lo que sugiere que el implante se introdujo en la fase de diseño.

En general, los hallazgos apuntaban a una infiltración en la ingeniería del BIOS de Supermicro por parte de las agencias de inteligencia de China, dijeron los seis funcionarios.

En 2012, el FBI había abierto una investigación de contrainteligencia, y los agentes de la oficina de campo de San Francisco utilizaron órdenes de la FISA para vigilar las comunicaciones de varias personas relacionadas con Supermicro, según cinco ex funcionarios estadounidenses.

Tres de los funcionarios dijeron que el FBI tenía pruebas que sugerían que la empresa había sido infiltrada por personas que trabajaban -consciente o inconscientemente- para China. Se negaron a detallar esas pruebas.

La vigilancia de la FISA incluyó a personas en posición de alterar la tecnología de la empresa, y no se centró en los altos ejecutivos, dijeron los funcionarios.

No está claro cuánto tiempo continuó esa vigilancia. El Departamento de Justicia no ha reconocido la investigación ni ha anunciado ningún cargo relacionado con ella. Las investigaciones de contrainteligencia tienen como objetivo vigilar y desbaratar las operaciones de inteligencia extranjeras en suelo estadounidense y rara vez terminan en casos penales.

En 2014, los investigadores de todo el gobierno de Estados Unidos estaban buscando cualquier forma adicional de manipulación -cualquier cosa que pudieran haber pasado por alto, como dijo un ex funcionario del Pentágono. En pocos meses, trabajando con información proporcionada por las agencias de inteligencia estadounidenses, el FBI encontró otro tipo de equipo alterado: chips maliciosos añadidos a las placas base de Supermicro.

Advertencias realizadas

Los expertos gubernamentales consideraron el uso de estos dispositivos como un avance significativo en las capacidades de hackeo de hardware de China, según siete ex funcionarios estadounidenses que fueron informados sobre ellos entre 2014 y 2017. Los chips inyectaban solo pequeñas cantidades de código en las máquinas, abriendo una puerta a los atacantes, dijeron los funcionarios.

Con el tiempo se detectaron pequeños lotes de placas base con los chips añadidos, y muchos productos de Supermicro no los incluían, dijeron dos de los funcionarios.

Alarmados por la sofisticación de los dispositivos, los funcionarios optaron por advertir a un pequeño número de objetivos potenciales en sesiones informativas que identificaban a Supermicro por su nombre. Ejecutivos de 10 empresas y de una gran empresa municipal de servicios públicos dijeron a Bloomberg News que habían recibido esas advertencias. Aunque la mayoría de los ejecutivos pidieron no ser nombrados para discutir asuntos sensibles de ciberseguridad, algunos accedieron a declarar.

«Se trataba de espionaje en el propio tablero», dijo Mukul Kumar, quien dijo que recibió una de esas advertencias durante una sesión informativa no clasificada en 2015, cuando era el jefe de seguridad de Altera Corp, un diseñador de chips en San José. «Había un chip en la placa que no debía estar allí y que llamaba a casa, no a Supermicro, sino a China».

Altera, que fue comprada por Intel en diciembre de 2015, no utilizaba productos de Supermicro, dijo Kumar, por lo que la compañía determinó que no estaba en riesgo.

Después de su sesión informativa en persona, dijo Kumar, se enteró de que sus compañeros en otras dos empresas de semiconductores de Silicon Valley ya habían recibido la misma advertencia del FBI.

«Los agentes dijeron que no se trataba de un caso aislado, sino que afectaba a miles de servidores», explicó Kumar sobre su propia conversación con los agentes del FBI.

Sigue sin estar claro cuántas empresas se vieron afectadas por el ataque del chip añadido. La historia de Bloomberg de 2018 citó a un funcionario que cifró el número en casi 30, pero ningún cliente ha reconocido haber encontrado chips maliciosos en las placas base de Supermicro.

El artículo completo en la fuente original continúa. Para leerlo completo haga clic aquí